문자 URL 넘어 악성 앱 설치까지…진화하는 스미싱 수법

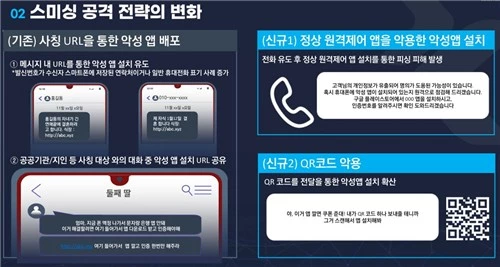

스미싱 수법이 기존의 URL 클릭 유도 방식에서 한층 정교한 악성 앱 설치 방식으로 진화하고 있다.

한국인터넷진흥원(KISA)은 31일 최근 스미싱 유형을 분석한 결과를 발표하며, 문자에 인터넷 주소(URL)를 포함해 클릭을 유도하는 방식은 점차 줄어들고 있다고 밝혔다.

수상한 링크를 클릭해서는 안 된다는 인식이 확산됐고, URL 사전 탐지 기술이 발전하면서 기존 방식의 효율성이 떨어졌기 때문이다.

이에 스미싱 범죄자들은 특히 고령층을 대상으로 전화번호가 포함된 메시지를 보내는 새로운 방식을 시도하고 있다.

예를 들어 “개인정보가 유출돼 명의가 도용될 가능성이 있다”거나 “카드가 발급됐으니 수령하라”는 문자와 함께 전화번호를 남긴다.

이후 이용자가 직접 전화를 걸면 가짜 상담사가 등장해 ‘원격 점검용’ 혹은 ‘본인 확인용’ 앱 설치를 유도하는 방식이다.

이 과정에서 피해자에게 전송된 링크는 앱스토어나 구글 플레이스토어와 유사한 사용자 환경으로 조작돼, 사용자들은 이를 공식 앱 마켓으로 착각하고 악성 앱을 설치하게 된다.

이에 대해 김은성 KISA 스미싱대응팀장은 “링크를 클릭해 앱을 설치하라고 하는 것은 절대 따라 하면 안 된다. 전화 통화상으로 앱을 설치하라고 유도하는 것은 거의 100% 악성 앱 설치 유도라고 볼 수 있다”고 경고했다.

최근에는 쿠폰을 빙자한 QR코드 방식의 스미싱도 늘고 있다.

KISA는 “피해자가 QR코드를 통해 스미싱에 노출된 후, 지인 추천을 통해 더 많은 혜택을 받게 만드는 피라미드 구조를 활용한 사례가 확인됐다”고 밝혔다.

이 구조는 한 명의 피해자가 여러 사람을 추가 감염시키는 방식으로 확산된다.

KISA는 스미싱이 단순한 사기에서 실제 해킹으로 전환되고 있다고 판단, ‘악성 문자 X레이 시스템’을 도입했다.

이 시스템은 대량 발송 문자 내 포함된 URL의 악성 여부를 분석하고, 문제가 확인되면 발송 자체를 차단하는 역할을 한다.

올해 들어 스미싱 탐지 건수도 급증하고 있다.

KISA에 따르면 1월 16만5천 건, 2월 24만4천 건 등 두 달간 총 40만9천 건이 탐지됐다.

유형별로는 계정 탈취가 21만8천 건으로 가장 많았고, 공공기관 사칭 15만8천 건, 지인 사칭 3만1천 건 순으로 나타났다.

김 팀장은 “스마트폰은 실시간 감시가 어렵기 때문에 주기적인 백신 검사와 점검이 필요하다”며

“한 번 악성 앱이 설치되면 원격 제어가 이뤄져 백신으로도 대응이 어려워질 수 있다”고 강조했다.

신혜연 (karung2@sabanamedia.com) 기사제보